No início do filme “A Sociedade do Anel”, o mago Gandalf faz esta pergunta ao herói Frodo:“É segredo? É seguro?” Podemos não ter um anel mágico para proteger, mas estamos fazendo a mesma pergunta. Mas estamos falando de informação.

Este é o segundo de uma série de várias partes sobre como aplicar os princípios e técnicas de segurança da informação como parte da modelagem de dados. Esta série usa um modelo de dados simples projetado para gerenciar clubes não comerciais como exemplo de abordagens de segurança. Em artigos posteriores, abordaremos a modelagem para controles de acesso refinados, auditoria, autenticação e outros aspectos importantes da implementação de banco de dados seguro.

No primeiro artigo desta série, aplicamos alguns controles de acesso simples ao nosso banco de dados de gerenciamento de clubes. Obviamente, há mais do que apenas fornecer controles de acesso ao adicionar fotos. Vamos mergulhar fundo em nosso modelo de dados e descobrir o que precisa ser protegido. Ao longo do caminho, descobriremos que nossos dados têm mais informações do que as que incluímos até agora em nosso modelo.

Identificando o conteúdo seguro do clube

Em nossa primeira parcela, começamos com um banco de dados existente que fornecia um serviço de quadro de avisos para clubes privados. Examinamos o efeito de adicionar fotografias ou outras imagens ao modelo de dados e desenvolvemos um modelo simples de controle de acesso para dar alguma segurança aos novos dados. Agora, veremos as outras tabelas no banco de dados e determinaremos o que é a segurança da informação para este aplicativo.

Conheça seus dados

Temos um modelo de dados que não tem nada para dar suporte a qualquer tipo de segurança da informação. Sabemos que o banco de dados carrega dados, mas precisamos examinar nossa compreensão do banco de dados e suas estruturas para protegê-lo.

Aprendizado-chave nº 1:

Examine seu banco de dados existente antes de aplicar controles de segurança.

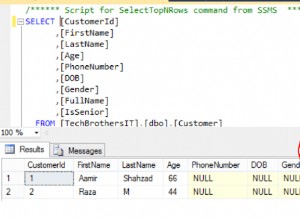

Eu criei person aqui com as informações típicas que você inseriria em qualquer site ou daria a um clube. Você certamente notará que algumas das informações aqui podem ser consideradas confidenciais. Na verdade, além do id chave primária substituta, é tudo confidencial. Todos esses campos são categorizados como informações de identificação pessoal (PII) de acordo com o guia de PII definitivo do Instituto Nacional de Padrões e Tecnologia dos EUA (NIST). Na verdade, as informações desta tabela são quase suficientes para cometer roubo de identidade. Lide com isso errado e você pode ser processado por pessoas, processado por corporações, multado por reguladores ou até mesmo processado. É ainda pior se os dados das crianças forem comprometidos. E isso não é apenas nos EUA; a UE e muitos outros países têm leis de privacidade rígidas.

Aprendizado-chave nº 2:

Sempre inicie uma revisão de segurança com as tabelas que descrevem as pessoas.

É claro que há mais dados nesse esquema do que apenas person . Vamos considerar isso tabela por tabela.

graphic_format– Esta tabela tem pouco mais do que um instantâneo de itens comumente conhecidos como JPEG, BMP e outros. Nada sensível aqui.photo_action– Esta tabela é em si muito mínima. Ele tem apenas um punhado de linhas, cada uma descrevendo a sensibilidade, não dos dados, mas de uma ação em uma foto. Isso não é muito interessante por si só.-

photo– Ah, foto. Diz o ditado que “uma imagem vale mais que mil palavras”. Isso é verdade do ponto de vista da segurança e da sensibilidade? Se você pensou empersonfoi arriscado, prepare-se paraphoto. Dê uma olhada no que essas “mil palavras” podem conter:

- detalhes e condições de importantes infraestruturas públicas, edifícios, etc.

- uma imagem protegida por direitos autorais

- metadados indicando a hora exata e a localização GPS da foto

- metadados que identificam o modelo da câmera, o número de série e o proprietário

- informações incidentais, como construção de joias caras, arte, veículos ou empresas

- um registro ou representação de ações de status legal, moral ou ético duvidoso

- mensagens textuais:banais, provocativas, odiosas, benignas

- uma associação com um clube

- uma associação com a pessoa que enviou a imagem

- pornografia

- detalhes corporais não sexuais, como características faciais, lesões, deficiências, altura, peso

- rostos de pessoas sem consentimento, incluídos intencionalmente ou acidentalmente (mais PII)

- a associação implícita das pessoas na foto entre si e com qualquer uma das informações mencionadas anteriormente. Isso pode sugerir emprego, serviço militar, carros de propriedade, tamanho ou valor de casas ou imóveis…

Aprendizagem chave nº 3:

As capturas de dados físicos, como em fotos, devem ser examinadas quanto aos vários tipos de informações e relacionamentos que podem conter.

club– Os nomes e descrições de alguns clubes podem transmitir mais informações do que o esperado. Você realmente quer anunciar que seu clube se reúne na casa de Martha na Elm Street? Indica atividade política que outros podem segmentar?club_office– Identifica o significado e os privilégios de uma posição de liderança do clube. O uso ou a descrição de títulos podem transmitir muitas informações sobre o clube. Algumas delas podem ser deduzidas da descrição pública de um clube, outras podem revelar aspectos particulares da operação do clube.member– Registra a história de uma pessoa com um clube.officer– Registra a liderança de um membro história com um clube.

Claramente, há itens aqui que devem ser protegidos. Mas de quem é essa responsabilidade?

Quem é o proprietário Esses dados?

Você está armazenando, você é o dono! Direita? Errado. Muito, muito errado. Deixe-me ilustrar o quão errado é com um exemplo comum:informações sobre cuidados de saúde. Aqui está um cenário dos EUA – espero que não seja tão ruim em outros lugares! O médico de Aldo, Dr. B., encontrou nódulos nas axilas e pediu um exame de sangue. Aldo foi ao Laboratório C onde a enfermeira D. tirou sangue. Os resultados foram para o endocrinologista Dr. E. via Hospital F, usando o SEU sistema operado pelo contratante de TI VOCÊ. A seguradora G recebeu as contas.

Então você possui as informações do laboratório? Além de Aldo, seus médicos e sua seguradora terem interesse, você e qualquer uma dessas pessoas podem ser processadas se fizerem algo que comprometa essas informações confidenciais. Dessa forma, todos na cadeia são responsáveis, então todos são “donos” dela. (Você não está feliz por eu estar usando um exemplo simples?)

Aprendizado Chave Nº 4:

Mesmo dados simples podem se conectar a uma rede de pessoas e organizações com as quais você deve lidar.

Vamos olhar para o nosso clube novamente. Uau! O que sabemos sobre as partes interessadas em cada entidade de dados principal?

| Entidade | Festa | Observações |

|---|---|---|

person | essa pessoa | |

| pai ou outro responsável, se houver | os pais ou responsáveis são responsáveis pela pessoa se for menor ou incapaz | |

| Oficiais de Justiça | se a Pessoa, sob certas restrições legais, estiver sujeita ao escrutínio de um oficial ou representante de um tribunal | |

club | o próprio clube | |

| dirigentes do clube | os dirigentes são responsáveis pela manutenção do clube, sua descrição e suas aparências | |

| sócios do clube | ||

| o próprio clube | cargos e títulos fazem parte da estrutura interna do clube |

| dirigentes de clube | dependendo do tipo de poderes e responsabilidades associados a um cargo, os dirigentes serão afetados no que fazem e como o fazem | |

| sócios do clube | os associados podem querer procurar um escritório do clube ou entendê-lo, às vezes para responsabilizar um dirigente | |

photo | enviando pessoa | |

| proprietário (detentor dos direitos autorais) da foto | a foto pode não ser de propriedade da pessoa que a enviou! | |

| licenciados da foto | a foto pode ser incluída em um contrato de licenciamento | |

| pessoas na foto | se sua imagem estiver incluída em material publicado, isso pode afetar seus interesses de alguma forma, talvez de várias maneiras diferentes | |

| proprietários de terrenos ou outros objetos na foto | essas pessoas podem ter seus interesses afetados pelas representações em uma foto | |

| proprietários de mensagens de texto na foto | mensagens e símbolos podem estar sujeitos a restrições de propriedade intelectual |

Conheça os Relacionamentos Entre seus dados

Não, ainda não terminamos. Dê uma olhada no modelo de dados. Não examinamos

member ou officer . Observe que member e officer não tem um único campo que seja dados reais. Tudo é uma chave estrangeira ou substituta, exceto as datas que apenas marcam o tempo de cada registro. Estas são puramente tabelas de relacionamento. O que você pode derivar disso? memberirá sugerir umapersonos interesses doclub.memberirá sugerir qualpersonconhece outrapersons.memberdiz o tamanho doclubé.membersugerirá umclubs quando umapersontem várias associações.officeramarrará fortemente umapersonaos interesses doclub.officerpode sugerir acesso a dinheiro, instalações ou equipamentos do clube por umaperson.officerindicará as habilidades de umaperson(liderança em particular) quando oofficedefinição sugere outras habilidades. O tesoureiro sugeriria habilidades contábeis e orçamentárias, por exemplo.officerpode indicar um controle relativamente rígido de umclubpor um pequeno grupo quando as durações são longas ou quando o número demembers é pequeno.

Aprendizado Chave Nº 5:

Os relacionamentos de dados podem vazar muitas informações sobre entidades de dados primários.

Mas não vamos esquecer nossa antiga favorita, photo ...

- Uma

personem umaphotoque não seja o remetente, pode sugerir umclubassociação semelhante amember. - Várias

persons em umaphotosugerir relacionamentos entre eles. - Atividade representada em uma

photopode sugerirclubatividades ou os interesses ou habilidades depersons na foto. photoAs informações de GPS documentarão a presença dapersons em um local específico, assim como o plano de fundo daphoto.- Uma

photonormalmente participa de zero ou mais álbuns de fotos para apresentações etc.

Obtendo a visualização completa

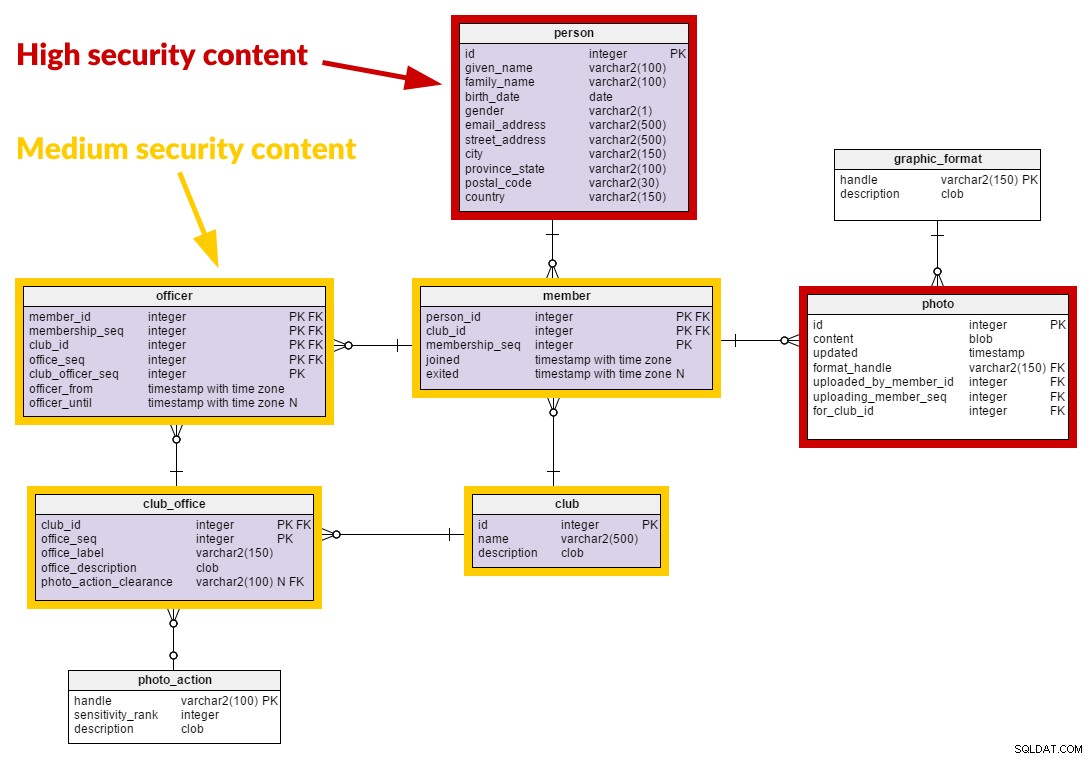

Com essa análise dos dados, começamos a ver onde temos que focar nossos esforços. Podemos visualizar o modelo com alguma assistência visual:

Em outras palavras... quase todo o nosso modelo de dados tem algum conteúdo de segurança.

Aprendizado Chave Nº 6:

Espere a maioria do seu esquema para ter conteúdo de segurança.

Está certo. Praticamente tudo. Isso vai acontecer com você o tempo todo. Qualquer tabela mais trivial do que uma simples consulta pode estar envolvida em sua abordagem geral de segurança do banco de dados. Isso torna importante para você praticar economia e cuidado na modelagem para minimizar o número de mesas que você está lutando.

Em conclusão:conheça seus dados

Conhecer seus dados é essencial para protegê-los. Conhecer o valor de seus dados e sua sensibilidade fornecerá orientação crucial sobre como implementar uma arquitetura de segurança abrangente em seu banco de dados.

A segurança da informação é uma tarefa extensa, e nesta série estou trazendo questões e técnicas para você usar de forma incremental na melhoria da segurança do banco de dados. Na próxima parte, mostrarei como usar essas informações no banco de dados do Clube para ajudá-lo a identificar a sensibilidade e o valor de seus dados. À medida que continuarmos na série, melhoraremos a abordagem de controle de acesso do último artigo com controles mais abrangentes e flexíveis. Também veremos como a modelagem de dados pode ser usada para dar suporte à autenticação e auditoria, bem como multilocação e recuperação de banco de dados.

Espero que este artigo tenha lhe dado ferramentas e – tão importante quanto – insights sobre como realizar esta etapa crucial na segurança do banco de dados. Congratulo-me com o feedback sobre este artigo. Por favor, use a caixa para quaisquer comentários ou críticas.