Normalmente, o mascaramento de dados estáticos é executado em dados de produção em repouso para que sejam armazenados com segurança ou quando replicados em ambientes de não produção para fins de teste ou desenvolvimento. O mascaramento dinâmico de dados (DDM) é realizado nos dados das tabelas de produção durante as consultas. Assim, aqueles que não estão autorizados a ver os valores das colunas originais terão visualizações editadas dos valores no aplicativo.

É bem conhecido que o IRI FieldShield é um produto de mascaramento de dados estáticos. Mas também pode ser usado para mascarar e desmascarar dados em bancos de dados e arquivos simples de uma maneira mais dinâmica. Vimos casos de uso que exigem um ou ambos, quando os dados em risco estão em repouso (estáticos) ou em movimento (dinâmicos) e precisam ser protegidos.

O DDM via 'edição em andamento' está disponível no IRI por meio de:Bibliotecas de mascaramento que podem ser chamadas por API que você pode criar de forma autenticada e personalizada a partir de aplicativos C, C++, Java ou .NET (consulte SDK aqui); Chamadas SQL (procedimento); e em breve, um driver JDBC especial gerenciado via servidor proxy. Este artigo aborda o primeiro método para un dinâmico mascaramento em conjunto com mascaramento de dados estáticos.

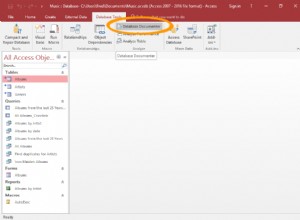

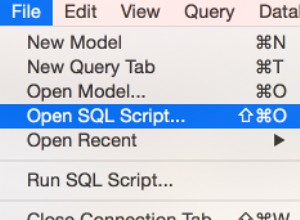

Para demonstrar o mascaramento de dados estáticos e dinâmicos, usamos o IRI Workbench, o front-end gráfico gratuito para FieldShield e outros softwares IRI, construído no Eclipse™. Em cenários de segurança de dados, conformidade e dados de teste, os usuários do Workbench se conectam às suas fontes, realizam descoberta e classificação e, em seguida, criam e executam funções de mascaramento de dados estáticos.

Mais especificamente, eles definem suas classes de dados e critérios de pesquisa e, em seguida, aplicam regras de mascaramento consistentes para protegê-los. Isso os ajuda a controlar melhor seus dados e a preservar a integridade referencial de suas fontes. E isso os ajuda a cumprir as leis de privacidade de dados e as necessidades de negócios.

O Workbench também oferece suporte a pontuação de risco de reidentificação, subconjunto de banco de dados, geração e população de dados de teste e muitos outros recursos de gerenciamento de dados habilitados na plataforma IRI Voracity, que inclui o FieldShield.

Estar no Eclipse também significa que o Workbench suporta o desenvolvimento de aplicativos Java e, portanto, seus programas que podem mascarar ou desmascarar dados dinamicamente usando funções de biblioteca compatíveis com as funções estáticas. Novamente, a API está documentada no FieldShield SDK.

Este artigo fornece um exemplo rápido de como usar o FieldShield no Workbench para mascarar dados estáticos de uma tabela de banco de dados e, em seguida, desmascarar esses dados dinamicamente em um programa Java. Tudo está configurado no IRI Workbench.

Configuração

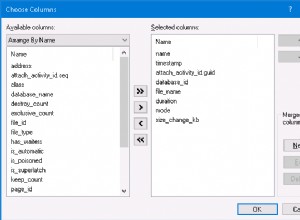

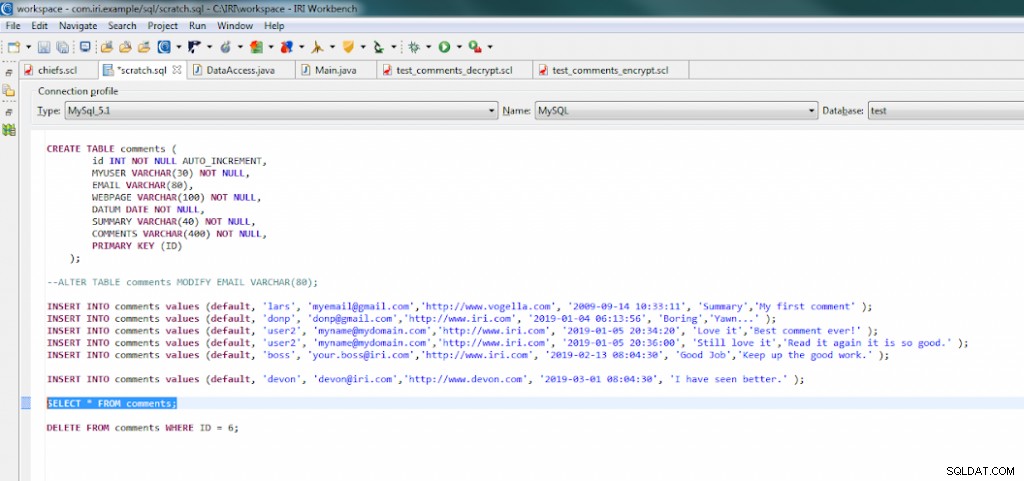

Primeiro, criamos e preenchemos uma tabela de amostra no MySQL usando o página de recados do SQL do plug-in Data Tools Platform (DTP). Definimos colunas para:nome de usuário, email, hora e comentários:

Mascaramento de dados estáticos

Usamos o assistente ‘Novo trabalho de mascaramento de dados …’ do menu da barra de ferramentas superior no Workbench para adquirir rapidamente essa tabela e seus metadados e criar um trabalho para mascarar estaticamente a coluna de email usando uma das funções de criptografia AES 256 no FieldShield, enc_aes256. No script FieldShield que o assistente criou, podemos ver a função a ser aplicada à coluna uma vez e, em seguida, em novas linhas na tabela quando o mesmo trabalho é acionado ou programado para ser executado novamente.

Uma vez executada, a tabela no banco de dados MySQL terá a coluna de email criptografada.

Mascaramento de Dados Dinâmicos (Des)

Para demonstrar o desmascaramento de dados dinâmicos, ou descriptografia neste caso, chamamos a função de descriptografia correspondente, dec_aes256, na biblioteca de API FieldShield para Java:

Chamadas semelhantes são possíveis em linguagens .NET. Este aplicativo básico mostra como se conectar à tabela MySQL, validar o usuário e exibir tanto o valor de texto cifrado criptografado estaticamente da tabela quanto o valor de e-mail de texto simples original descriptografado dinamicamente no console:

Claro, você também poderia ter executado a descriptografia de volta no Workbench de maneira estática com uma tarefa FieldShield autônoma semelhante como esta:

O script acima descriptografa os valores de e-mail de texto cifrado de volta ao seu texto simples original em cada linha do banco de dados. A saída pode ser a própria tabela de origem (para restaurá-la), outros destinos (digamos, para teste) ou ambos. Scripts de tarefas múltiplas que abordam o mascaramento ou desmascaramento de várias tabelas podem ser criados automaticamente por meio de assistentes FieldShield no Workbench (e preservam a integridade referencial) com ou sem classes de dados definidas.

Nesse caso, você pode verificar se os valores foram descriptografados em sua forma original conectando-se ao seu banco de dados MySQL e selecionando os campos que deseja ver, ou simplesmente exibindo a tabela no Workbench. A visão descriptografada é a tabela original:

A conclusão é que você pode mascarar e desmascarar dados de forma estática ou dinâmica usando o IRI FieldShield. Use o modo autônomo para operações estáticas e o modo API para dinâmicas. As funções de mascaramento são compatíveis e todas as soluções são habilitadas no mesmo painel.

- Mais funções de remoção/mascaramento, além de muitas outras funções de transformação e reformatação (por meio de uma licença IRI CoSort ou Voracity), podem ser executadas nesses dados no mesmo script de trabalho e passagem de E/S .