A Lei SOx (Sarbanes-Oxley) dos Estados Unidos, 2002, aborda um amplo espectro de princípios fundamentais de segurança da informação para empresas comerciais, garantindo que suas funções sejam enraizadas e aplicadas de forma consistente, com base nos conceitos de CIA (Confidentiality , Integridade e Disponibilidade).

A realização desses objetivos exige o comprometimento de muitos indivíduos, dos quais todos devem estar cientes; suas responsabilidades mantendo o estado seguro dos ativos da empresa, entendendo as políticas, procedimentos, normas, diretrizes e as possibilidades de perdas envolvidas com suas funções.

A CIA visa garantir que o alinhamento da estratégia de negócios, metas, missão e objetivos sejam suportados por controles de segurança, aprovados em consideração com a devida diligência da alta administração e tolerância a riscos e custos.

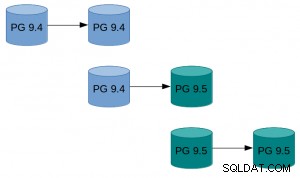

Clusters de banco de dados PostgreSQL

O PostgreSQL Server possui uma ampla coleção de recursos oferecidos gratuitamente, tornando-o um dos mais populares SGBDs (Sistemas de Gerenciamento de Banco de Dados), possibilitando sua adoção em uma ampla gama de projetos em diferentes esferas sociais e econômicas .

A principal vantagem para sua adoção é a Licença de Código Aberto, eliminando preocupações sobre violação de direitos autorais dentro de uma organização, possivelmente causada por um administrador de TI, excedendo inadvertidamente o número de licenças permitidas.

A implementação da segurança da informação para PostgreSQL (a partir de um contexto organizacional) não será bem-sucedida sem políticas e procedimentos de segurança cuidadosamente construídos e aplicados uniformemente que cubram todos os aspectos do planejamento de continuidade de negócios.

BCP (Planejamento de Continuidade de Negócios)

A liderança deve concordar antes de iniciar o programa BCP para garantir que eles entendam os resultados esperados, bem como sua responsabilidade pessoal (financeira e até criminal) se for determinado que eles não usaram o devido cuidado para proteger adequadamente a organização e seus recursos.

As expectativas da alta administração são comunicadas por meio de políticas, desenvolvidas e mantidas por agentes de segurança, responsáveis por estabelecer procedimentos e aderência a padrões, linhas de base e diretrizes, e por descobrir SPoFs (Single Points of Failure) que podem comprometer um sistema inteiro de trabalhar de forma segura e confiável.

A classificação desses potenciais eventos disruptivos é feita por meio de BIA (Business Impact Analysis), que é uma abordagem sequencial de; identificar os ativos e processos de negócios, determinar a criticidade de cada um, estimar o MTD (Maximum Tolerable Downtime) com base em sua sensibilidade ao tempo para recuperação e, finalmente, calcular os objetivos de recuperação; RTO (Recovery Time Objective) e RPO (Recovery Point Objective), considerando o custo de atingir o objetivo versus o benefício.

Funções e responsabilidades de acesso a dados

As empresas comerciais geralmente contratam empresas externas especializadas em verificação de antecedentes para coletar mais informações de possíveis novos funcionários, auxiliando o gerente de contratação com registros de trabalho sólidos, validando graus e certificações de educação, antecedentes criminais e referência Verificações.

Os sistemas operacionais estão desatualizados e as senhas ruins ou escritas são apenas algumas das muitas maneiras pelas quais indivíduos não autorizados podem encontrar vulnerabilidades e atacar os sistemas de informação de uma organização, por meio da rede ou engenharia social.

Serviços de terceiros, contratados pela organização, também podem representar uma ameaça, especialmente se os funcionários não forem treinados para usar os procedimentos de segurança adequados. Suas interações devem estar enraizadas em fortes bases de segurança para evitar a divulgação de informações.

Privilégio mínimo refere-se a conceder aos usuários apenas o acesso de que precisam para realizar seus trabalhos, nada mais. Enquanto alguns funcionários (com base em suas funções de trabalho) têm um acesso mais “necessário saber”. Consequentemente, suas estações de trabalho devem ser continuamente monitoradas e atualizadas com os padrões de segurança.

Alguns recursos que podem ajudar

COSO (Comitê de Organizações Patrocinadoras da Comissão Treadway)

Formada em 1985, para patrocinar a Comissão Nacional de Relatórios Financeiros Fraudulentos dos EUA (Estados Unidos), que estudou os fatores causais que levam a relatórios financeiros fraudulentos e produziu recomendações para; empresas públicas, seus auditores, a SEC (Securities Exchange Commission), outros reguladores e órgãos de aplicação da lei.

ITIL (Biblioteca de Infraestrutura de Tecnologia da Informação)

Construído pelo Stationary Office do governo britânico, o ITIL é um framework composto por um conjunto de livros, que demonstra as melhores práticas para necessidades específicas de TI de uma organização, como gerenciamento dos principais processos operacionais, incidentes e disponibilidade e considerações financeiras.

COBIT (Objetivos de Controle para Tecnologia da Informação e Tecnologia Relacionada)

Publicado pelo ITGI (IT Governance Institute), o COBIT é um framework que fornece uma estrutura geral para controles de TI, incluindo análise de eficiência, eficácia, CIA, confiabilidade e conformidade, em alinhamento com as necessidades do negócio. A ISACA (Information Systems Audit and Control Association) fornece instruções detalhadas sobre o COBIT, bem como certificações reconhecidas globalmente, como CISA (Certified Information Systems Auditor).

ISO/IEC 27002:2013 (Organização Internacional para Padronização/Comissão Eletrotécnica Internacional)

Anteriormente conhecido como ISO/IEC 17799:2005, o ISO/IEC 27002:2013 contém instruções detalhadas para organizações, abrangendo controles de segurança da informação, tais como; políticas, compliance, controles de acesso, segurança de operações e RH (Recursos Humanos), criptografia, gestão de incidentes, riscos, BC (Business Continuity), ativos e muito mais. Há também uma prévia do documento.

VERIS (Vocabulário de Gravação de Eventos e Compartilhamento de Incidentes)

Disponível no GitHub, o VERIS é um projeto em desenvolvimento contínuo, destinado a ajudar as organizações a coletar informações úteis relacionadas a incidentes e compartilhá-las de forma anônima e responsável, expandindo o VCDB (VERIS Community Database). A cooperação dos usuários, resultando em uma excelente referência para gerenciamento de riscos, é então traduzida em um relatório anual, o VDBIR (Verizon Data Breach Investigation Report).

Diretrizes da OCDE (Organização para Cooperação e Desenvolvimento Econômico)

A OCDE, em cooperação com parceiros em todo o mundo, promove RBCs (Responsible Business Conduct) para empresas multinacionais, garantindo privacidade aos indivíduos sobre suas PII (Informações de Identificação Pessoal) e estabelecendo princípios de como seus dados devem ser retidos e mantidos pelas empresas.

NIST SP 800 Series (Publicação Especial do Instituto Nacional de Padrões e Tecnologia)

O US NIST, disponibiliza em seu CSRC (Computer Security Resource Center), uma coleção de publicações para Cibersegurança, abrangendo todos os tipos de tópicos, incluindo bancos de dados. O mais importante, do ponto de vista do banco de dados, é o SP 800-53 Revisão 4.

Conclusão

Atingir as metas de SOx é uma preocupação diária para muitas organizações, mesmo aquelas não limitadas às atividades contábeis. Estruturas contendo instruções para avaliação de risco e controles internos devem estar em vigor para os profissionais de segurança da empresa, bem como software para prevenir destruição, alteração e divulgação de dados confidenciais.