Aqui estaríamos analisando as etapas detalhadas para Habilitar o TLS no Oracle Apps R12.2

Índice

Introdução:

Os dados entre o navegador da Web e o servidor da Web viajam sem criptografia no aplicativo R12. Assim, a senha e outras informações podem ser rastreadas pelo sniffer. Estamos evitando isso implementando SSL no R12.

Com a implementação de SSL, os dados trafegam nos formulários criptografados e somente o navegador da web e o servidor da web podem descriptografá-los.

A implementação requer o certificado SSL e a configuração no ambiente R12 conforme a configuração

O que é SSL?

SSL e TLS são o protocolo criptográfico que garante a privacidade entre aplicativos de comunicação e seus usuários na Internet

O que é Transport Layer Security (TLS)

O Transport Layer Security, ou TLS, é o sucessor do SSL. TLS, como SSL, é um protocolo que criptografa o tráfego entre um cliente e um servidor. O TLS cria uma conexão criptografada entre duas máquinas, permitindo que informações privadas sejam transmitidas sem problemas de espionagem, adulteração de dados ou falsificação de mensagens.

Como o SSL funciona

- O cliente envia uma solicitação ao servidor usando o modo de conexão HTTPS.

- O servidor apresenta seu certificado digital ao cliente. Este certificado contém as informações de identificação do servidor, como nome do servidor, organização e chave pública do servidor e assinatura digital da chave privada da CA

- O cliente (navegador da web) possui as chaves públicas de todas as CA. Descriptografa a chave privada do certificado digital Esta verificação comprova que o remetente teve acesso à chave privada e, portanto, é provável que seja a pessoa associada à chave pública. Se a verificação for boa, o servidor será autenticado como um servidor confiável.

- O cliente envia ao servidor uma lista dos níveis de criptografia, ou cifras, que ele pode usar.

- O servidor recebe a lista e seleciona o nível mais forte de criptografia que eles têm em comum.

- O cliente criptografa um número aleatório com a chave pública do servidor e envia o resultado para o servidor (que somente o servidor deve conseguir descriptografar com sua chave privada); ambas as partes usam o número aleatório para gerar uma chave de sessão exclusiva para criptografia e descriptografia subsequentes de dados durante a sessão

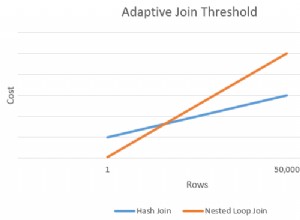

A implementação ssl dependerá da topologia da implementação R12. Estou aqui destacando todos os principais.

Ponto de terminação TLS

- Um ponto de terminação TLS é o servidor de ponto final para a conexão criptografada que foi iniciada por um cliente (por exemplo, um navegador).

- No caso do Oracle E-Business Suite, o Oracle HTTP Server pode atuar como um ponto de terminação TLS. Um ponto de terminação TLS alternativo, como um proxy reverso ou balanceador de carga, pode ser configurado na frente do Oracle HTTP Server.

Várias topologias SSL

- Uma única implantação de servidor web com ponto de terminação TLS como servidor web

Isso é bem simples. Vamos precisar do certificado digital para o servidor web. Os passos são diretos. O tráfego entre o navegador da web e o servidor da web será criptografado

- Ter um balanceador de carga que está servindo para 2 ou mais servidores web torna isso um pouco complicado

Neste caso, poderíamos ter as seguintes opções

1. Criptografia de tráfego de ponta a ponta (Ponto de terminação TLS como servidor web)

Todo o fluxo de tráfego, ou seja, do navegador para o balanceador de carga e do balanceador de carga para o servidor web é criptografado

Existem duas maneiras de fazê-lo

a) Configuração de passagem :O balanceamento de carga neste caso não descriptografa/criptografa a mensagem. Apenas passa pelo tráfego para o servidor web

b) Descriptografia/criptografia :O balanceamento de carga, neste caso, descriptografa o tráfego no nível do balanceador de carga e, em seguida, criptografa-o novamente e envia-o para o servidor web, que o descriptografa novamente

2. Terminador SSL (ponto de terminação TLS alternativo):O tráfego entre o navegador da Web e o balanceador de carga é apenas criptografado. O balanceamento de carga atua como terminador SSL e encerra o SSL no nível do balanceador de carga e passa o tráfego não criptografado para o servidor web.

As etapas para realizar a configuração em cada topologia são fornecidas abaixo

Uma única implantação de servidor da Web com ponto de terminação TLS como servidor da Web

Pontos importantes

1) Atualize para um mínimo de Java Development Kit (JDK) 7.

O uso do TLS 1.2 requer Java 7 no mínimo

2) Atualize o Middleware do Oracle Fusion.

O uso do TLS 1.2 requer o Oracle Fusion Middleware 1.1.1.9

3) Aplique patches específicos do produto.

Oracle Workflow – Aplicar o patch 22806350 :R12.OWF.C para resolver um problema do Oracle Workflow Notification Mailer.

Oracle iProcurement – Aplique os patches mencionados em My Oracle Support Knowledge Documento 1937220.1 , Oracle iProcurement, Exchange e OSN falham após a migração do site do fornecedor do protocolo SSLv3 para o protocolo TLS (com SSL Handshake SSLIOClosedOverrideGoodbyeKiss) , que corresponde às versões apropriadas do aplicativo.

Oracle iPayment – Aplicar o patch 22522877 :R12.IBY.C.

Oracle XML Gateway – Aplique o patch 22326911 :R12.ECX.C.

Etapa 1

Defina seu ambiente

As etapas detalhadas nesta seção devem ser executadas no sistema de arquivos de execução (em execução) para garantir que, durante o próximo patch online, a configuração do TLS seja propagada para o sistema de arquivos de patch. Não deve haver um ciclo de patch ativo neste momento. Para verificar se um Online Patching Cycle já está ativo ou não, você pode usar o seguinte comando:

UNIX:

$ adop -status

- Faça logon na camada do aplicativo Oracle E-Business Suite Release 12.2 como o usuário do SO que possui os arquivos de instalação.

- O sistema de arquivos com a variável de arquivo de contexto de aplicativos s_file_edition_type definida como "executar" indica o sistema de arquivos executado. Crie o arquivo de ambiente da camada do aplicativo (

.env), localizado no diretório APPL_TOP no sistema de arquivos de execução. Não origine o arquivo APPS .env , caso contrário, as variáveis de ambiente 10.1.2 serão selecionadas e o Oracle Wallet Manager 11g não será iniciado. Depois de fornecer o arquivo de ambiente, a variável de ambiente $FILE_EDITION deve ser "executada". - Defina a variável de ambiente PATH para incluir o local do Fusion Middleware e a variável DISPLAY para owm gui

Por exemplo

export PATH=$FMW_HOME/webtier/bin:$FMW_HOME/oracle_common/bin:$PATH

export DISPLAY=

S etapa 2

Crie uma carteira

O local s_web_ssl_directory ainda é usado por alguns componentes do Oracle E-Business Suite Release 12.2 (por exemplo, XML Gateway Transportation Agent OXTA) e durante o processo de clonagem do Oracle Fusion Middleware.

Podemos encontrar este local da maneira abaixo

cat $CONTEXT_FILE|grep “s_web_ssl_directory”

Abra o gerenciador de carteiras como um processo em segundo plano:

| $ owm & |

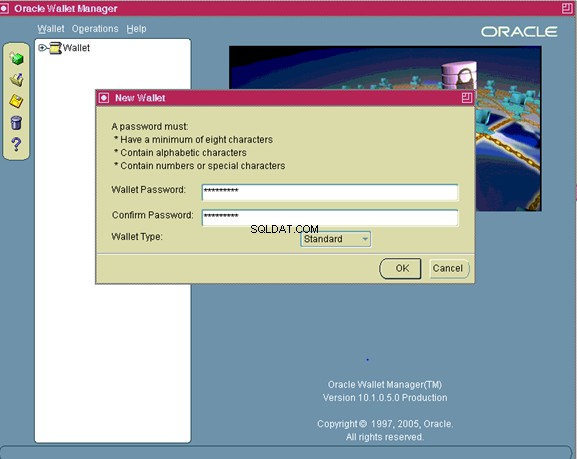

No menu do Oracle Wallet Manager, navegue até Wallet>

Novo.

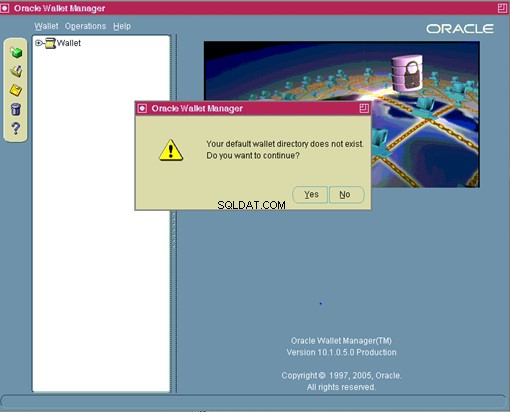

Responda NÃO para:Seu diretório de carteira padrão não existe. Deseja criá-lo agora?

A tela da nova carteira agora solicitará que você insira uma senha para sua carteira

Digite a senha e lembre-se dela

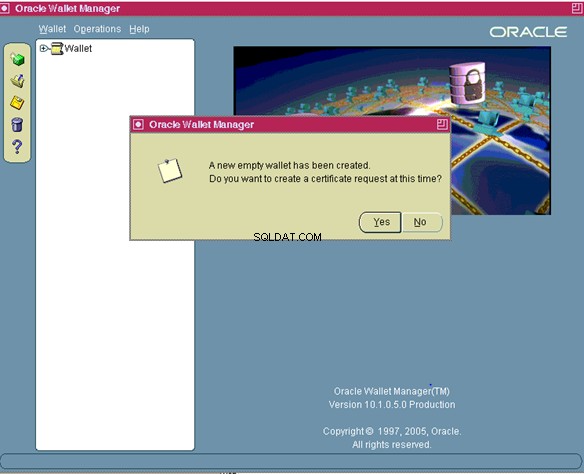

Uma nova carteira vazia foi criada. Deseja criar uma solicitação de certificado neste momento?

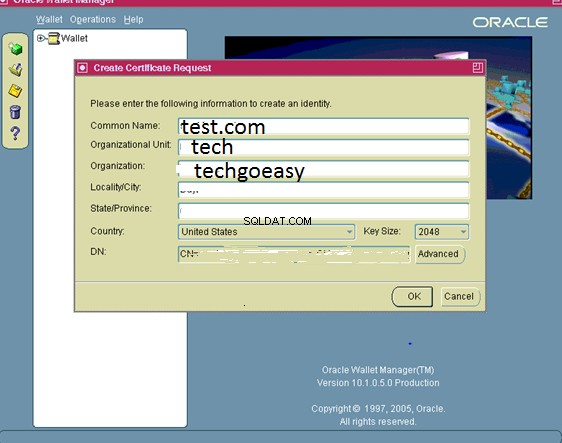

Depois de clicar em "Sim" na tela Criar solicitação de certificado aparecerá:

Preencha os valores apropriados onde:

| Nome comum | É o nome do seu servidor incluindo o domínio. |

| Unidade organizacional:(opcional) | A unidade dentro de sua organização. |

| Organização | É o nome da sua organização |

| Localidade/Cidade | É sua localidade ou cidade. |

| Estado/Província | é o nome completo do seu Estado ou Província, não abrevie. |

Selecione seu país na lista suspensa e, para o tamanho da chave, selecione 2048 no mínimo. Clique OK.

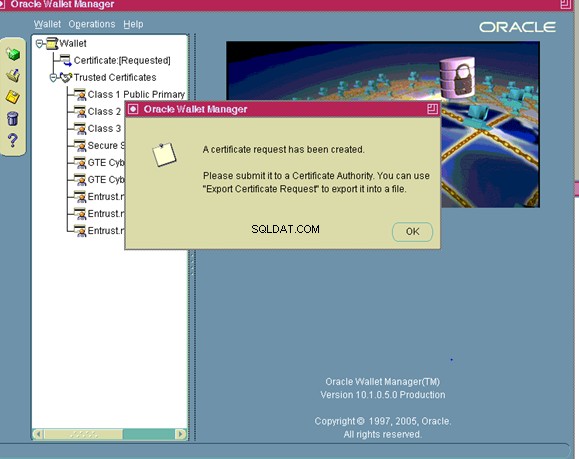

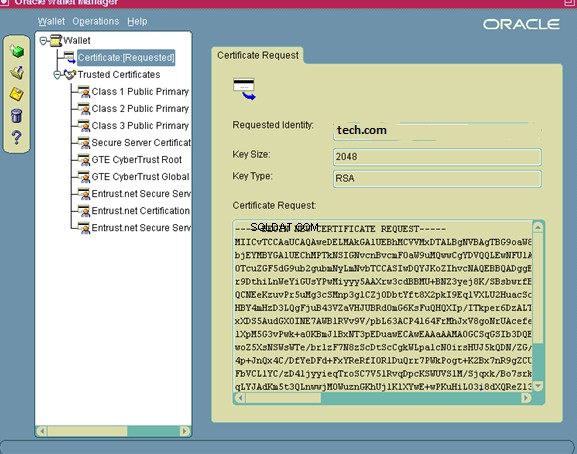

Clique em No certificado solicitado

Você precisará exportar a Solicitação de Certificado antes de enviá-la a uma Autoridade de Certificação.

- Clique em Certificado [Solicitado] para destacá-lo.

- No menu, clique em Operações>

Solicitação de certificado de exportação

- Salve o arquivo como server.csr

- No menu, clique em Wallet e, em seguida, clique em Salvar.

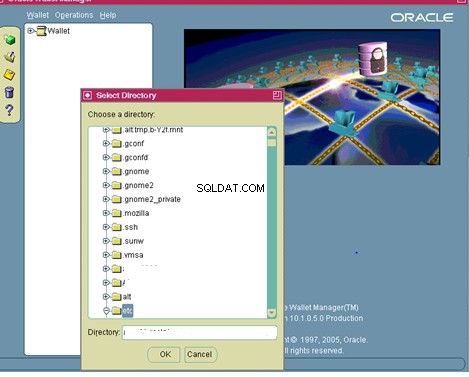

- Na tela Selecionar diretório, altere o diretório para seu diretório de carteira totalmente qualificado.

- Clique em OK.

- No menu, clique em Carteira e marque a caixa Login automático.

Certifique-se de tornar esta senha algo que você vai se lembrar. Você precisará usar a senha sempre que abrir a carteira com o Oracle Wallet Manager ou realizar operações na carteira usando a Interface de Linha de Comando. Com o login automático ativado, os processos enviados pelo usuário do SO que criou a carteira não precisarão fornecer a senha para acessar a carteira.

- Saia do Gerenciador de carteiras.

O diretório wallet agora conterá os seguintes arquivos:

cwallet.sso

carteira eletrônica.p12

servidor.csr

Agora você pode enviar server.csr para sua Autoridade de Certificação para solicitar um Certificado de Servidor

Salve a carteira usando wallet e salve e dê o caminho do diretório

Envie a solicitação de certificado a uma autoridade de certificação .

Observação:alterações no algoritmo de assinatura

Os padrões da indústria para algoritmos de criptografia estão constantemente sob revisão. Os certificados emitidos com um algoritmo de hash de assinatura baseado em SHA-1 como padrão do setor estão sendo eliminados. Muitas autoridades de certificação estão recomendando ou obrigando o SHA-2 como o algoritmo de assinatura mínimo para emissão de certificados. O período de tempo para mudar para SHA-2 varia dependendo da autoridade de certificação usada. O requisito para SHA-2 também afeta os certificados intermediários que também devem ser SHA-2 para encadear de volta ao certificado SHA-2 da entidade final emitido. Os certificados raiz não são afetados.

Consulte os seguintes Documentos de Conhecimento do My Oracle Support para obter mais informações:

Documento 1448161.1 , Como produzir CSR com um algoritmo de assinatura SHA-1 ou melhor

Documento 1275428.1 , Status de suporte para SHA-2 no Oracle Application Server (10.1.2.X.X/10.1.3.X.X) e Fusion Middleware 11g (11.1.1.X)

Documento 1939223.1 , É possível gerar solicitações de assinatura de certificado SHA-2 com o Oracle Wallet Manager ou ORAPKI no FMW11g

Dependendo do seu provedor de certificado, as solicitações de certificado baseadas em MD5 (CSR) geradas pelo Oracle Wallet Manager (OWM) podem não ser aceitas.

Por exemplo, a Symantec agora aceitará apenas CSRs baseados em SHA-1 de 2.048 bits ou superior. Devido a uma limitação atual no OWM e no orapki, eles são incapazes de gerar qualquer coisa além de CSRs baseados em MD5. O OWM pode aceitar certificados confiáveis SHA-2 ou superiores e certificados de servidor, mas não pode gerá-los.

Nesses casos, a solução é usar o OpenSSL para gerar o CSR. Um exemplo desse processo é fornecido a seguir.

- Use o OpenSSL para pegar a carteira existente e salvá-la como um novo arquivo de formato PEM:

openssl pkcs12 -in ewallet.p12 -nodes -out nonoracle_wallet.pem

Use OpenSSL para gerar a solicitação especificando SHA-2:

openssl req -new -key nonoracle_wallet.pem -sha256 -out server.csr

Neste ponto, o OpenSSL solicitará os atributos de solicitação. Certifique-se de inserir os mesmos dados inseridos ao criar o CSR no OWM. Não especifique uma 'senha de desafio', pois isso foi considerado inseguro pela maioria das autoridades de certificação.

- O csr agora deve ser enviado à sua autoridade de certificação para solicitar um certificado de servidor.

- Ao receber seu certificado recém-emitido, você pode importá-lo para sua carteira usando o OWM, continuando com a próxima etapa abaixo

Etapa 5

Importe seu certificado de servidor para a carteira

Depois de receber seu Certificado de Servidor de sua Autoridade de Certificação, você precisará importá-lo para sua carteira. Copie o certificado para server.crt no diretório wallet em seu servidor por um dos seguintes métodos:

- ftp o certificado (no modo binário)

- copie e cole o conteúdo em server.crt

Siga estas etapas para importar server.crt para sua carteira:

- Abra o Wallet Manager como um processo em segundo plano:

$ owm &

- No menu, clique em Carteira e em Abrir.

- Responda Sim quando solicitado:

Seu diretório de carteira padrão não existe.

Você quer continuar?

- Na tela Selecionar diretório, altere o diretório para seu diretório de carteira totalmente qualificado e

Clique OK

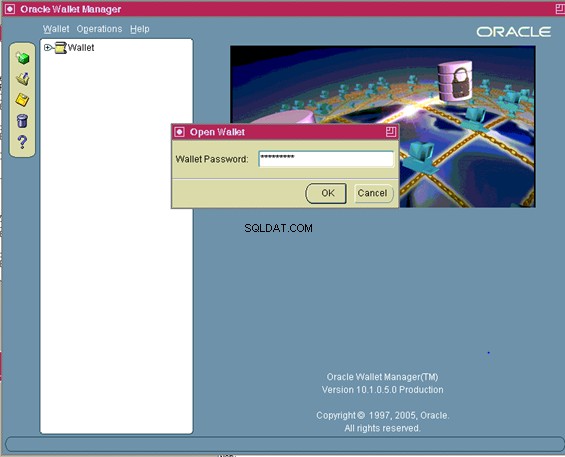

- Digite a senha da sua carteira e clique em OK.

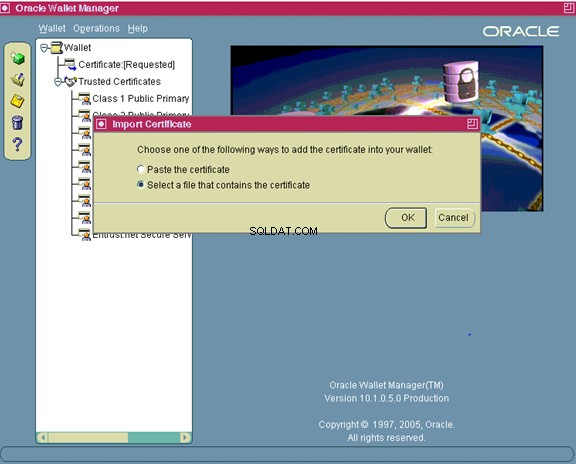

- No menu do Oracle Wallet Manager, navegue até o Operations Import User Certificate. Os certificados de servidor são um tipo de certificado de usuário. Como a autoridade de certificação emitiu um certificado para o servidor, colocando seu nome distinto (DN) no campo Assunto, o servidor é o proprietário do certificado, portanto, o "usuário" desse certificado de usuário.

- Clique em OK.

- Clique duas vezes em server.crt para importá-lo.

- Salve a carteira:

- No menu do Oracle Wallet Manager, clique em Wallet.

- Verifique se a caixa Login automático está marcada.

- Clique em Salvar

Nota:Se todos os certificados confiáveis que compõem a cadeia de server.crt não estiverem presentes na carteira, a adição do certificado falhará. Quando a carteira foi criada, os certificados para as CAs mais comuns (como VeriSign, GTE e Entrust) foram incluídos automaticamente. Entre em contato com sua autoridade de certificação se precisar adicionar seu certificado e salve o arquivo fornecido como ca.crt no diretório wallet em um formato base64. Outra opção é seguir as instruções abaixo para criar ca.crt a partir do certificado do seu servidor (server.crt). Se sua Autoridade de Certificação forneceu um certificado intermediário (para completar a cadeia), salve o arquivo fornecido como intca.crt em um formato Base64, ele precisará ser importado para o Oracle Wallet Manager antes de importar o server.crt. Os certificados que compreendem várias partes (como o tipo P7B) também se enquadram nessa categoria

Criação do certificado da sua autoridade de certificação

Para criar ca.crt

- Copie server.crt para o seu PC (se necessário) usando um dos seguintes métodos:

ftp (em modo binário) server.crt para o seu pc .

copie o conteúdo de server.crt e cole no bloco de notas do PC. Salve o arquivo como server.crt

- Clique duas vezes em server.crt para abri-lo com a extensão Cyrpto Shell.

- Na guia Caminho de certificação, clique na primeira linha (superior) e depois em Exibir certificado.

- Na guia Detalhes, clique em Copiar para arquivo, isso iniciará o assistente de exportação.

- Clique em Avançar para continuar.

- Selecione X.509 codificado em Base64 (.CER) e clique em Avançar.

- Clique em Procurar e navegue até o diretório de sua escolha.

- Digite ca.crt como o nome e clique em ok para exportar o certificado.

- Feche o assistente.

- Copie ca.crt de volta para o diretório da sua carteira (se necessário) usando um dos seguintes métodos:

ftp (no modo binário) ca.crt para o diretório da carteira da camada do aplicativo

copie o conteúdo de ca.crt e cole em um novo arquivo no diretório wallet do nível do aplicativo usando um editor de texto. Salve o arquivo como ca.crt

Etapas detalhadas para importar certificado com capturas de tela

| owm & |

Em seguida, clique em carteira -> abrir

Clique em sim

Digite o caminho completo do diretório wwallet

Digite a senha da carteira

Now Operations:Importar certificado de usuário

Alternativamente, você pode adicionar o certificado

orapki wallet add \ -wallet . \ -trusted_cert \ -cert ca.cer \ -pwd <pwd> orapki wallet add \ -wallet . \ -trusted_cert \ -cert intca.cer \ -pwd <pwd> orapki wallet add \ -wallet .\ -user_cert \ -cert tech.cer \ -pwd <pwd>

Se você precisar importar o Certificado CA, também precisará adicionar o conteúdo do arquivo ca.crt ao arquivo b64InternetCertificate.txt localizado no diretório 10.1.2 ORACLE_HOME/sysman/config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Se você também recebeu um Certificado Intermediário (intca.crt), também precisará adicioná-lo ao b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Etapa 6 – Modificar a carteira do Oracle HTTP Server .

O

Copie a carteira

Você pode encontrar essas variáveis no arquivo de contexto

cat $CONTEXT_FILE|grep “s_ohs_instance_loc”

cat $CONTEXT_FILE|grep “s_ohs_component”

Etapa 7 – Modifique a carteira OPMN e configure os conjuntos de cifras .

Modificar a carteira OPMN

O local padrão da carteira OPMN está no diretório

Podemos encontrar este local da maneira abaixo

cat $CONTEXT_FILE|grep “s_ohs_instance_loc”

- Navegue até o diretório

/config/OPMN/opmn/wallet. - Mova os arquivos de carteira existentes para um diretório de backup caso deseje usá-los novamente no futuro.

- Copie os arquivos cwallet.sso do diretório

/config/OHS/ /keystores/default para o diretório atual.

Configurar o OPMN Cipher Suites

Você deve executar esta configuração para impor conjuntos de cifras fortes na porta remota OPMN.

- Verifique se todos os processos estão inativos.

- Abra o arquivo opmn.xml localizado em sua instância de nível da Web.

- Na parte superior do arquivo, procure as opções de SSL na seção

.

Alterar:

para

ssl-ciphers=”

A lista a seguir especifica os conjuntos de cifras válidos que podem ser usados:

- SSL_RSA_WITH_AES_256_CBC_SHA

- SSL_RSA_WITH_AES_128_CBC_SHA

- SSL_RSA_WITH_3DES_EDE_CBC_SHA

Por exemplo:

ssl-ciphers=”SSL_RSA_WITH_AES_128_CBC_SHA,SSL_RSA_WITH_3DES_EDE_CBC_SHA”/>

Edite o arquivo admin.conf.

Altere:

SSLCipherSuite SSL_RSA_WITH_RC4_128_SHA

Protocolo SSL nzos_Version_1_0 nzos_Version_3_0

para

SSLCipherSuite

SSLProtocol nzos_Version_1_0 nzos_Version_1_1 nzos_Version_1_2

Etapa 8 – Modificar o console de controle do Oracle Fusion Middleware .

O Fusion Middleware Control Console utiliza a funcionalidade do OPMN para gerenciar seu Oracle Fusion Middleware Enterprise.

Mova os arquivos de carteira existentes para um diretório de backup caso deseje usá-los novamente no futuro.

- $EBS_DOMAIN_HOME/opmn/

/ /wallet - $EBS_DOMAIN_HOME/opmn/

/wallet - $FMW_HOME/webtier/instances/

/config/OHS/ /proxy-wallet

Podemos encontrar este local da maneira abaixo

cat $CONTEXT_FILE|grep “EBS_DOMAIN_HOME”

Copie o arquivo cwallet.sso do diretório

Observação :no caso de um sistema de arquivos compartilhado e configuração de vários nós, as atualizações nos dois primeiros diretórios são feitas no nó primário e as atualizações no terceiro diretório são feitas no respectivo nó da camada de aplicativos em que o OHS está sendo configurado para TLS. O motivo é que os dois primeiros diretórios existirão apenas no nó primário e o terceiro diretório existirá apenas em cada nó de camada de aplicativos em que o OHS estiver habilitado.

Etapa 9

Use o Oracle Fusion Middleware Control para fazer algumas alterações adicionais no arquivo de configuração:

- Faça login no Oracle Fusion Middleware Control Console (por exemplo, https://

. : /em). - Selecione o destino do nível da Web no domínio EBS.

- Selecione Administração > Configuração avançada.

- Selecione o arquivo ssl.conf para editar.

- Atualize as diretivas Listen

e VirtualHost _default_: para a porta SSL, por exemplo, Listen 4443. - Atualize a entrada SSLProtocol e SSLCipherSuite para corresponder ao seguinte:

SSLProtocol TLSv1 TLSv1.1 TLSv1.2

SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:+HIGH:+MEDIUM

7. Clique em Aplicar .

O comando a seguir deve ser executado (em todos os nós de camada de aplicativo) para propagar as alterações feitas por meio do Oracle Fusion Middleware Control Console para as variáveis do arquivo de contexto:

perl $AD_TOP/bin/adSyncContext.pl contextfile=$CONTEXT_FILE

Digite a senha do usuário do APPS:

Digite a senha do WebLogic AdminServer:

Revise o adSyncContext.log para as alterações que foram selecionadas e feitas no arquivo de contexto.

Use o Oracle E-Business Suite 12.2 – OAM Context Editor para alterar as variáveis relacionadas ao TLS mostradas nesta tabela:

| Variáveis relacionadas a TLS no arquivo de contexto | ||

| Variável | Valor não TLS | Valor TLS |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | igual a s_webport | igual a s_webssl_port |

| s_webssl_port | não aplicável | o padrão é 4443 |

| s_https_listen_parameter | não aplicável | igual a s_webssl_port |

| s_login_page | url construído com protocolo http e s_webport | url construído com protocolo https e s_webssl_port |

| s_external_url | url construído com protocolo http e s_webport | url construído com protocolo https e s_webssl_port |

O valor de s_webport é baseado na porta padrão antes de qualquer configuração de TLS e permanece inalterado ao alternar para TLS

Etapa 10 – Executar a configuração automática

A configuração automática pode ser executada usando o script adautocfg.sh no diretório de camada de aplicativo $ADMIN_SCRIPTS_HOME.

Etapa 11 – Reinicie os serviços do nível de aplicativo

Use o script adapcctl.sh no diretório $ADMIN_SCRIPTS_HOME para parar e reiniciar os serviços do Application Tier Apache.

Etapa 12 – Propagar alterações de TLS para sistemas de arquivos de patch .

As etapas a seguir devem ser executadas para sincronizar a configuração do TLS entre os dois sistemas de arquivos:

- Editar $APPL_TOP_NE/ad/custom/adop_sync.drv.

- Supondo que o comando rsync esteja disponível no UNIX, as seguintes diretivas devem ser copiadas e coladas entre as seções

e após o <#Copy Ends> existente:

# Necessário para migração de configuração TLS do sistema de arquivos RUN para PATCH.

# Por favor, altere os comandos no caso de rsync não estar disponível ou a plataforma não suportar o sintaxe de exemplo.#10.1.2 b64InternetCertificate.txt

rsync -zr %s_current_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate.txt %s_other_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate. txt#Oracle HTTP Server Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso %s_other_base%/ FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso#OPMN Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/% s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso#Fusion Middleware Control Wallets – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/ opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/ carteira/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/proxy-wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/ %s_ohs_component%/proxy-wallet/cwallet.sso

Etapas a serem usadas ao usar o terminador SSL

Não há necessidade de criação e instalação de certificados no servidor web. Nesse caso, só precisamos definir o parâmetro do arquivo de contexto fornecido abaixo

Use o Oracle Fusion Middleware Control para fazer algumas alterações adicionais no arquivo de configuração:

- Faça login no Oracle Fusion Middleware Control Console (por exemplo, https://

. : /em). - Selecione Destino do nível da Web em Domínio do EBS.

- Selecione Administração > Configuração avançada.

- Selecione o arquivo ssl.conf para editar.

- Atualize a diretiva ServerName para a configuração do ponto de terminação TLS

. . - Clique em Aplicar.

- Selecione o arquivo httpd.conf para editar.

- Atualize as diretivas ServerName para a configuração do ponto de terminação TLS

. . - Clique em Aplicar.

Use o Oracle E-Business Suite 12.2 – Oracle Applications Manager (OAM) Context Editor para alterar as variáveis relacionadas ao TLS mostradas nesta tabela:

| Mudanças ao usar um ponto de terminação TLS diferente de OHS (como um balanceador de carga ou proxy reverso) | ||

| Variável | Valor não TLS | Valor TLS |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | igual a s_webport | Porta externa do ponto de terminação TLS |

| s_webentryhost | igual a s_webhost | Nome do host do ponto de terminação TLS |

| s_webentrydomain | igual a s_domainname | Nome de domínio do ponto de terminação TLS |

| s_enable_sslterminator | # | Remova o '#' para usar ssl_terminator.conf |

| s_login_page | url construído com protocolo http e s_webport | Construir URL com protocolo https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url construído com protocolo http e s_webport | Construir URL com protocolo https, s_webentryhost, s_webentrydomain, s_active_webport |

O valor de s_webport é baseado na porta padrão antes de qualquer configuração de TLS e permanece inalterado ao alternar para TLS.

Executar configuração automática

A configuração automática pode ser executada usando o script adautocfg.sh no diretório de camada de aplicativo $ADMIN_SCRIPTS_HOME.

Reinicie os serviços do nível de aplicativo

Use o script adapcctl.sh no diretório $ADMIN_SCRIPTS_HOME para parar e reiniciar os serviços do Application Tier Apache.

Etapas para criptografia de ponta a ponta com configuração de passagem no Load Balancer

1) Todas as etapas fornecidas para um único servidor web precisam ser executadas.

2) O certificado precisa ser criado com o nome do balanceador de carga

3) Podemos executar as etapas do certificado em um nó e depois copiar todas as etapas para os outros nós

Mudanças de valor de contexto

| Variáveis relacionadas a TLS no arquivo de contexto | ||

| Variável | Valor não TLS | Valor TLS |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | igual a s_webport | igual a s_webssl_port |

| s_webssl_port | não aplicável | o padrão é 4443 |

| s_https_listen_parameter | não aplicável | igual a s_webssl_port |

| s_login_page | url construído com protocolo http e s_webport | url construído com protocolo https e s_webssl_port |

| s_external_url | url construído com protocolo http e s_webport | url construído com protocolo https e s_webssl_port |

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Steps for End to end encryption with Encryption/decryption on Load Balancer

1) All the steps given for single web server need to be executed.

2) The certificate need to be created at load balancer level and web node level also. It need to be created with load balancer Name on both the side

3) We can execute the certificate steps on one Web Node and then copy all the steps to the other nodes

4) The Load balance should have the client SSL certificate for the Web node certificate

Context value changes

| SSL Related Variables in the Context File | ||

| Variable | Non-SSL Value | SSL Value |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Both the ssl.conf and httpd.conf will have the ServerName pointing to the local host, rather than the web entry host of the TLS termination point.

In the case of a TLS termination point used, the configuration will generally consist of two profiles:a client SSL profile and a server SSL profile. Each profile will reference the corresponding certificate information of the other. Essentially, the TLS offloader needs to be aware of the TLS certificate information on the EBS side and EBS in turn needs to be aware of the TLS certificate information of the TLS termination point. Consult the documentation relevant to your TLS termination point for information on the proper configuration.

The example here is based on use of F5 BIG-IP TLS Accelerator:

SSL Client:

Parent Profile =clientssl

Certificate &Key =Subject Alternative Name (SAN) based certificate installed on BIG-IP

Chain =Intermediate chain certificate specified

SSL Server:

Parent Profile =serverssl

Certificate &Key =Basic certificate issued to the EBS instance

Chain =Intermediate chain certificate specified

We advise that both sides of the TLS configuration be tested independently. For example, test to make sure your EBS instance works with the TLS termination point first, revert the change, and then test that TLS configured only for EBS works. Once it is confirmed that both configurations work for TLS, you can commit to the end-to-end TLS configuration by re-introducing the TLS termination point.

An example of the protocol flow in this scenario:

client https request> TLS Off-loader (https:443)> EBS TLS (https:4443)

There are two distinct TLS certificate chains in play, therefore the TLS handshake and negotiation must complete in order for the communication to be successful. Any break in this flow will result in TLS protocol errors. In this example, the TLS termination point is operating on the general default port of 443, while EBS is configured to operate on port 4443.

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Configure Loopback and Outbound Connections

Step 1 – Update the managed server (WLS) configuration .

Append the following JVM parameter to all managed servers and the WebLogic administration server:

- Log in to Oracle Fusion Middleware Administration Console (for example, https://

. : /console) - Click on Lock &Edit.

- Under Domain Structure > your EBS domain> Environment and Servers, select one of the managed servers. (Note that you will need to repeat this for all managed servers and the WebLogic administration server in your environment.)

Then under the Server Start tab in the Arguments section, add the following:

-Dhttps.protocols=TLSv1,TLSv1.1,TLSv1.2

- Click on Save.

- Repeat steps 3 and 4 for all remaining managed servers.

- Click on Activate Changes.

Step 2 – Update the b64InternetCertificate.txt Truststores

Add the contents of the ca.crt file to b64InternetCertificate.txt file.

If you need to import the CA Certificate, you will also need to add the contents of the ca.crt file to the b64InternetCertificate.txt file located in the 10.1.2 ORACLE_HOME/sysman/config directory:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Step 3 – Update the cacerts Truststore

- Update the JDK cacerts file.

Oracle Web Services requires the certificate of the certifying authority who issued your server certificate (ca.crt from the previous step) to be present in the JDK cacerts file. In addition, some features of XML Publisher and BI Publisher require the server certificate (server.crt from previous step) to be present. - Navigate to the $OA_JRE_TOP/lib/security directory.

- Follow these steps to ensure these requirements are met:

- Backup the existing cacerts file.

- Copy your ca.crt and server.crt files to this directory and issue the following command to insure that cacerts has write permissions:

| $ chmod u+w cacerts 4. Add your Apache ca.crt and server.crt to cacerts:$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts If you were also provided an Intermediate Certificate (intca.crt) then you will also need to add that to the cacerts before adding the server.crt: $ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheIntCA -file intca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts When prompted, enter the keystore password (default password is “changeit) When you have completed the modifications to the cacerts, reset the permissions: $ chmod u-w cacerts |

Step 4 Database tier setup

Oracle products such as Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore, and Pricing are leveraging the database as an HTTP client. The implementation of TLS for the Oracle Database Server (which acts as a client sending requests to the Web server) makes use of the Oracle Wallet Manager for setting up an Oracle wallet.

Observação :This is a mandatory requirement for Oracle iStore storefront pages when the web tier is TLS enabled.

To enable the HTTPS client request from the database using UTL_HTTP, you need to establish a truststore in wallet format. You do not need a server certificate for this wallet. You only need to import the root CA certificate for the root CAs that are the trust anchor for the sites you need UTL_HTTP to connect to.

- After setting your environment for the database tier, navigate to the $ORACLE_HOME/appsutil directory.

- Create a new wallet directory named wallet.

- Navigate to the newly created wallet directory.

- Open the Oracle Wallet Manager as a background process.

owm &

- In the Oracle Wallet Manager Menu, navigate to Wallet > New .

Answer NO to:Your default wallet directory doesn’t exist. Do you wish to create it now? The new wallet screen will now prompt you to enter a password for your wallet. Click NO when prompted:A new empty wallet has been created. Do you wish to create a certificate request at this time? - If you need to import ca.crt, on the Oracle Wallet Manager menu navigate to Operations > Import Trusted Certificate . Click OK . Double click on ca.crt to import it.

- Save the wallet:On the Oracle Wallet Manager Menu, click Wallet . Verify the Auto Login check box is selected. Click Save .

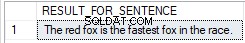

To test that the wallet is properly set up and accessible, log in to SQLPLUS as the apps user and execute the following:

SQL>select utl_http.request('[address to access]', '[proxy address]', 'file:[full path to wallet directory]', null) from dual; where:

‘[address to access]’ =the URL for your Oracle E-Business Suite Rapid Install Portal.

‘[proxy address] ‘ =the URL of your proxy server, or NULL if not using a proxy server.

‘file:[full path to wallet directory]’ =the location of your wallet directory (do not specify the actual wallet files).

Related links

Enabling SSL or TLS in Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

How to find R12 components Version

40 Adpatch question every DBA should know

awk command

Keytool command