O mais recente cenário de risco de dados

Os dados corporativos continuam a mudar rapidamente em forma, tamanho, uso e residência. Raramente ela permanece em construções isoladas, limitadas a certas unidades de negócios ou intocadas pelo mundo exterior. Os dados agora cruzam livremente os limites previamente concebidos que limitam o potencial de negócios. Ele flutua na nuvem, se espalha entre as unidades de negócios e flui para todos os lugares.

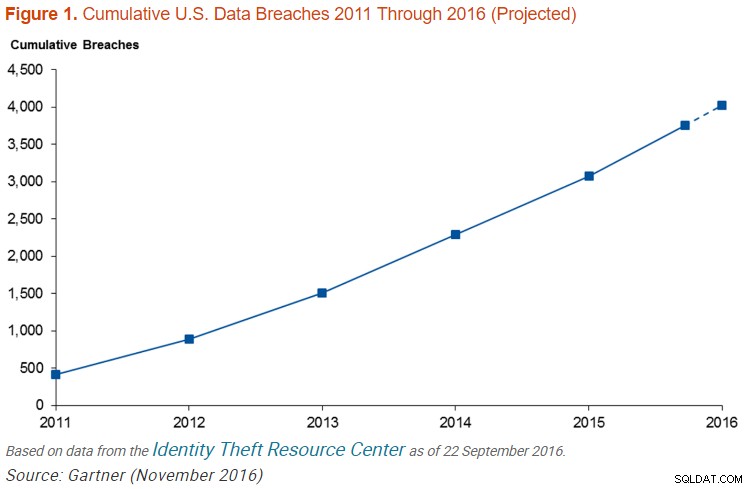

Mas, apesar de todas as mudanças e oportunidades que os dados representam, uma vez criados ou coletados, estão sob ameaça de ataque e uso indevido. Com o número de violações de dados relatadas dobrando nos últimos dez anos e meio bilhão de registros expostos no ano passado, nossa dependência das informações está sob crescente ameaça devido à falta de segurança.

Com a exposição de dados pessoais em escala industrial, o crescimento da legislação de privacidade de dados era inevitável. As empresas e agências governamentais que coletam e lidam com informações de identificação pessoal (PII) agora devem cumprir os requisitos do Padrão de Segurança de Dados do Setor de Cartões de Pagamento (PCI DSS) e da Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA) nos Estados Unidos, o Regulamento Geral de Proteção de Dados (GDPR) ) na Europa e muitas leis internacionais e locais como POPI na África do Sul, KVKK na Turquia e a Lei de Privacidade do Consumidor da Califórnia (CCPA).

As violações de dados também acarretam custos explícitos. Custo de uma violação de dados do Ponemon Institute Estudar descobriu que o custo médio por registro comprometido é de aproximadamente US$ 150 em 2019. O estudo coloca o risco de ter 10.000 registros roubados ou perdidos acima de 26%. Então, você tem uma chance em quatro de perder 10.000 registros. Você correria o risco se pudesse usar a tecnologia para evitar isso?

As organizações presas a antigos modelos e mentalidades operacionais não reconhecem a importância dos protocolos de segurança em toda a empresa. Para melhorar, eles devem atender à necessidade do que o Gartner chama de Governança de Segurança de Dados e, assim, proteger as informações em eventos estruturados e coordenados, não como uma reflexão tardia ou remediação após uma violação.

O que é governança de segurança de dados?

O Gartner define a governança de segurança de dados (DSG) como “um subconjunto de governança de informações que lida especificamente com a proteção de dados corporativos (em bancos de dados estruturados e em formulários baseados em arquivos não estruturados) por meio de políticas e processos de dados definidos”.

Você define as políticas. Você define os processos. Não existe uma solução única para o DSG. Além disso, não existe um único produto que atenda a todas as necessidades da DSG. Você deve analisar seus dados e avaliar quais áreas têm maior necessidade e maior importância para sua empresa. Você toma a governança de dados em suas próprias mãos para evitar desastres. Lembre-se que suas informações são de sua responsabilidade.

Embora existam vários caminhos para proteger os dados — lógicos, físicos e humanos — três métodos de software principais que os clientes da IRI empregam com sucesso são a classificação, descoberta e desidentificação (mascaramento) de PII e outros dados considerados confidenciais.

Classificação de dados

Para encontrar e proteger dados específicos em risco, eles devem primeiro ser definidos em categorias ou grupos nomeados. Os dados assim classificados podem ser catalogados não apenas por seu nome e atributos (por exemplo, US SSN, 9 números), mas também sujeitos a validação computacional (para distingui-los de outras strings de 9 dígitos) e atribuição de sensibilidade (secreto, sensível, etc.). .).

Além dessas tarefas, classes de dados ou grupos de classes podem ser caracterizados por onde estão localizados e/ou como devem ser encontrados (métodos de pesquisa) se suas localizações forem desconhecidas. Também é possível a atribuição global de uma função de remediação, ou mascaramento, para que a desidentificação possa ser realizada de forma consistente para todos os membros da classe, independentemente da localização, preservando sua integridade referencial.

Descoberta de dados

Para localizar dados confidenciais, funções de pesquisa que podem ou não estar associadas a classes de dados podem ser executadas. Exemplos de técnicas de descoberta incluem pesquisas de expressão regular compatível com RegEx ou Perl (PCRE) em bancos de dados ou arquivos, algoritmos de correspondência difusos (semelhantes a sons), lógica de filtragem de caminho ou coluna especial, reconhecimento de entidade nomeada (NER), reconhecimento facial etc.

Também é possível alavancar o aprendizado de máquina no processo de reconhecimento. O IRI suporta aprendizado de máquina semissupervisionado na construção de modelos NER, por exemplo, em seu produto DarkShield (abaixo).

Desidentificação de dados

Uma das maneiras de reduzir e até anular o risco de violações de dados é mascarar dados em repouso ou em movimento, com funções de nível de campo que os tornam protegidos, mas ainda utilizáveis até certo ponto.

De acordo com o analista do Gartner Marc Meunier, “Como o mascaramento de dados está evoluindo para proteger os dados de insiders e outsiders:”

Adotar o mascaramento de dados ajuda as organizações a aumentar o nível de segurança e garantia de privacidade para seus dados confidenciais — sejam informações de saúde protegidas (PHI), informações de identificação pessoal (PII) ou propriedade intelectual (PI). Ao mesmo tempo, o mascaramento de dados ajuda a atender aos requisitos de conformidade com normas e regulamentos de segurança e privacidade.

A maioria das empresas – seja em virtude de regras internas ou leis de privacidade de dados – tem feito, está ou estará em breve, tornando o mascaramento de dados um elemento central de sua estratégia geral de segurança.

Soluções de software comprovadas

A IRI fornece soluções de mascaramento de dados estáticos e dinâmicos para bancos de dados, arquivos simples, fontes proprietárias de mainframe e aplicativos legados e plataformas de big data (Hadoop, NoSQL, Amazon, etc.) em seu produto FieldShield ou plataforma Voracity, bem como dados em risco em Excel através do CellShield.

Para dados em fontes semiestruturadas e não estruturadas, como bancos de dados NoSQL, arquivos de texto de formato livre e logs de aplicativos, documentos do MS Office e .PDF, além de arquivos de imagem (mesmo rostos), você pode usar o DarkShield para classificá-los, descobri-los e desidentificá-los .

Nesses produtos de "escudo", você pode usar funções como desfoque, exclusão, criptografia, redação, pseudonimização, hash e tokenização, com ou sem a capacidade de reverter essas funções. A Voracity — que inclui esses produtos — também inclui o mascaramento de dados em operações de integração e migração de dados, bem como federação de dados (virtualização), relatórios e disputa de dados para operações analíticas.

Os recursos integrados de descoberta de dados, classificação, gerenciamento de metadados e registro de auditoria facilitam as avaliações automáticas e manuais da reidentificação dos registros afetados. Consulte www.iri.com/solutions/data-masking e www.iri.com/solutions/data-governance para obter mais informações e entre em contato com seu representante IRI se precisar de ajuda para criar ou aplicar sua estrutura DSG por meio de uma estrutura centrada em dados ou abordagem de segurança de 'ponto de partida'.