Requer ClusterControl 1.2.11 ou posterior. Aplica-se a clusters baseados em MySQL.

Durante o ciclo de vida da instalação do Banco de Dados é comum que novas contas de usuário sejam criadas. É uma boa prática verificar de vez em quando se a segurança está de acordo com os padrões. Ou seja, não deve haver pelo menos contas com direitos de acesso global ou contas sem senha.

Usando o ClusterControl, você pode realizar a qualquer momento uma auditoria de segurança.

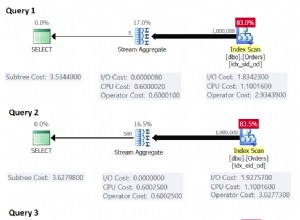

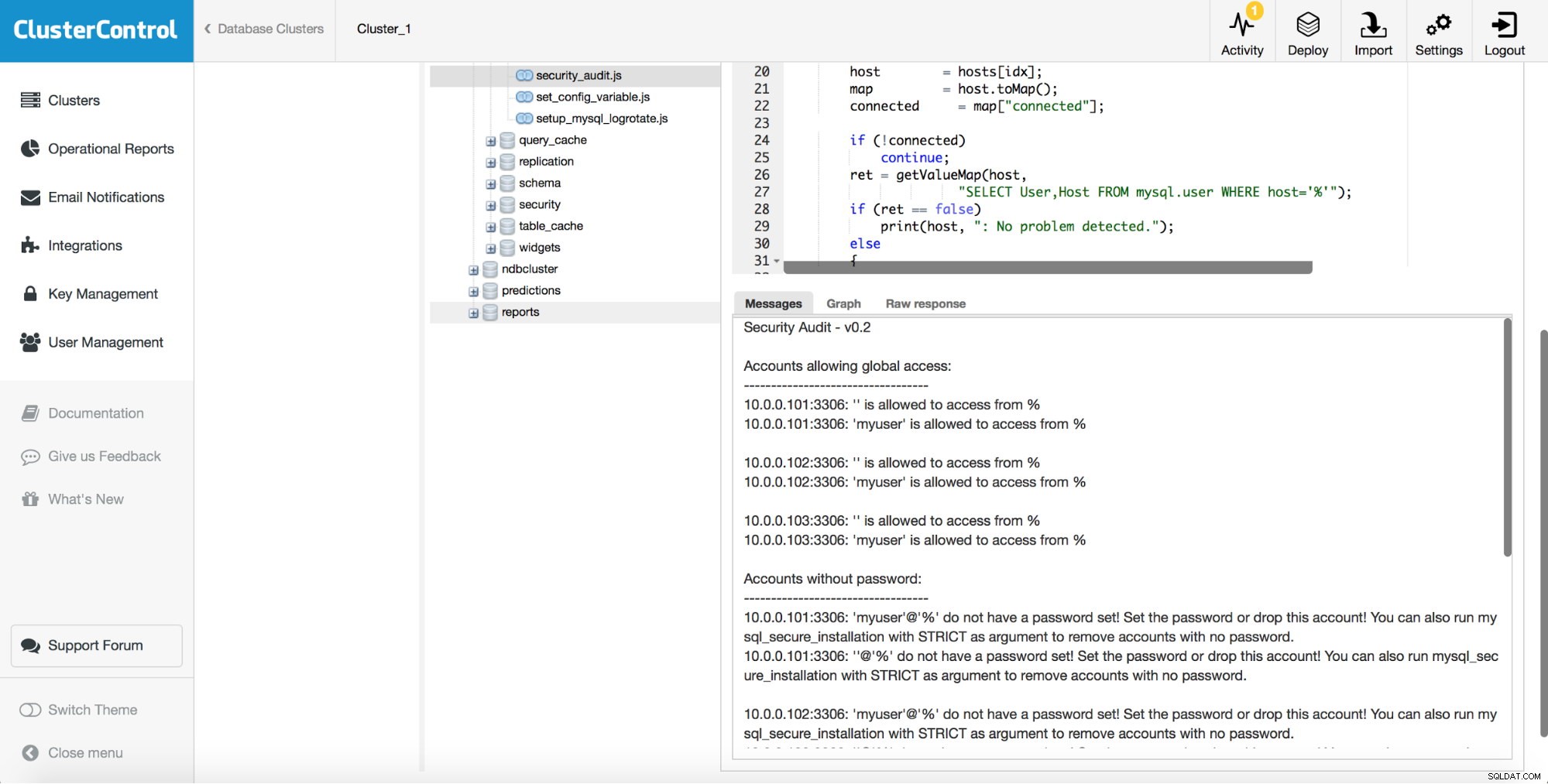

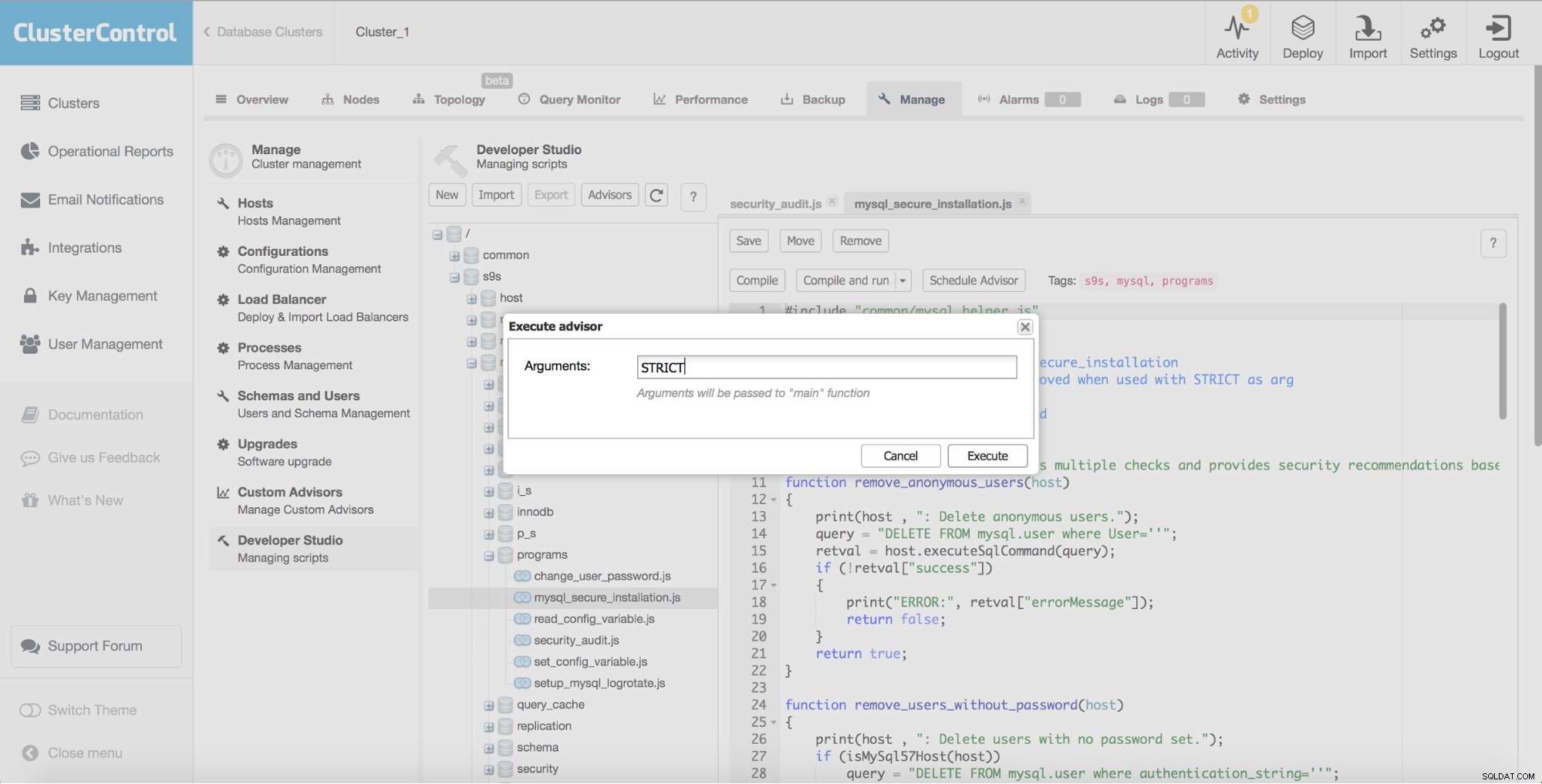

Na interface do usuário, acesse Gerenciar > Developer Studio . Expanda as pastas para ver s9s/mysql/programs. Clique em security_audit.js e pressione Compile and Run .

Se houver problemas, você verá claramente na seção de mensagens:

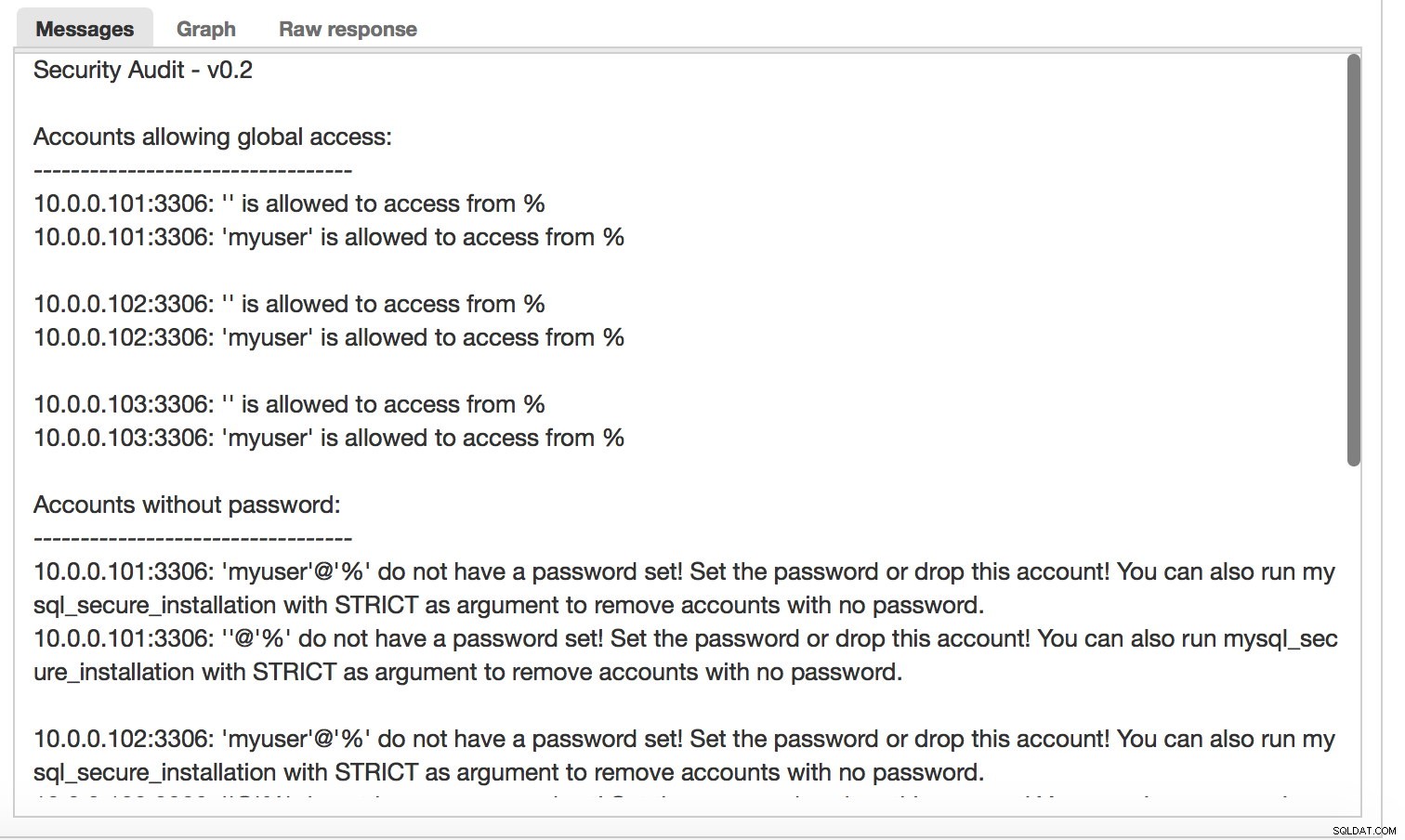

Saída de mensagens ampliadas:

Aqui temos contas que podem se conectar de qualquer host e contas que não possuem senha. Essas contas não devem existir em uma instalação de banco de dados segura. Essa é a regra número um. Para corrigir esse problema, clique em mysql_secure_installation.js na pasta s9s/mysql/programs.

Clique na seta suspensa ao lado de Compile and Run e pressione Alterar configurações . Você verá a seguinte caixa de diálogo e inserirá o argumento “STRICT”:

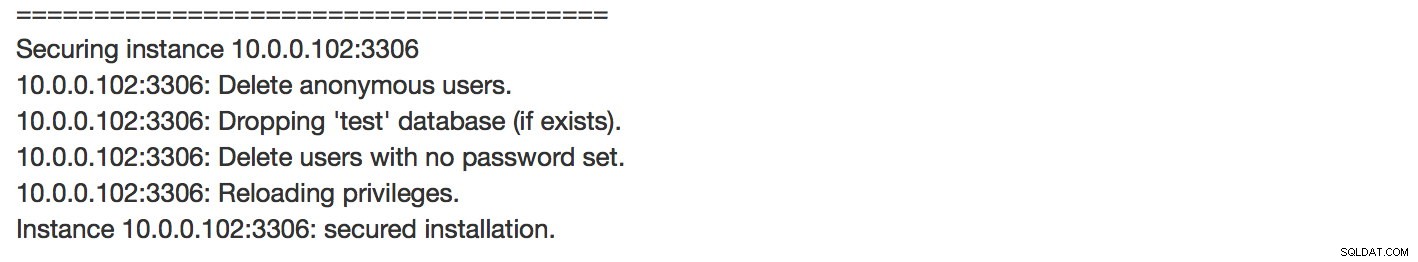

Em seguida, pressione Executar . O script mysql_secure_installation.js fará em cada parte da instância do banco de dados MySQL do cluster:

- Excluir usuários anônimos

- Eliminando o banco de dados 'teste' (se existir).

- Se STRICT for fornecido como argumento para mysql_secure_installation.js, ele também fará:

- Remova contas sem senhas.

Na caixa Mensagem você verá:

Os servidores de banco de dados MySQL que fazem parte deste cluster agora foram protegidos e você reduziu o risco de comprometer seus dados.

Você pode executar novamente o security_audit.js para verificar se as ações tiveram efeito.

Feliz Agrupamento!

PS.:Para começar a usar o ClusterControl, clique aqui!