MySQL é conhecido por ser fácil de usar e altamente seguro. É por isso que é a escolha número um para muitas organizações, incluindo as maiores marcas como Facebook, Google, Uber e YouTube. Por ser de código aberto, é gratuito para uso e modificação, mesmo para fins comerciais. Mas, embora possa ser muito seguro, os recursos de segurança nem sempre são utilizados corretamente.

Os cibercriminosos são bons em encontrar maneiras de explorar as massas. Os ataques de ransomware penetraram em tudo, desde cidades, escolas e hospitais até grandes e pequenas empresas. As vítimas são enganadas para permitir que programas maliciosos entrem em seus sistemas, onde esses programas bloqueiam arquivos até obterem resgate. Organizações de todos os tipos que usam MySQL e outros sistemas de gerenciamento de banco de dados correm risco de ataques.

Visar estabelecimentos cívicos, além de empresas, é uma jogada inteligente para os cibercriminosos, porque nossa sociedade vai desmoronar sem eles. Sabendo disso, os hackers aproveitam as vulnerabilidades do MySQL para ganhar dinheiro com alvos que não têm margem de manobra para recusar o resgate.

Ransomware é uma indústria lucrativa para um cibercriminoso, especialmente porque continuamos a depender da tecnologia para armazenar todos os tipos de dados em todos os setores. No ano passado, alguns dos ataques de ransomware mais prejudiciais exploraram com sucesso alvos de trilhões de dólares. É mais importante do que nunca proteger seu banco de dados contra acessos indesejados.

Ataques de ransomware

Em 2020, o valor médio de resgate exigido em ataques de ransomware atingiu US$ 170.000 por incidente no terceiro trimestre. Embora os criminosos geralmente cumpram sua palavra e restaurem os dados assim que o resgate for pago, ainda é impossível saber se seus dados estão completamente seguros após sofrer um ataque.

Esses ataques se tornaram mais esperados desde que o Covid mudou nosso cenário digital. Trabalhadores e empresas remotos foram forçados a confiar em ferramentas de projeto baseadas em nuvem e outros tipos de bancos de dados online para colaborar com outros membros da equipe, clientes e contratados. E embora esses tipos de ferramentas permitam que os gerentes definam permissões de controle da equipe, essas medidas não são suficientes.

Para complicar ainda mais as coisas, mais e mais pessoas de todos os níveis de conhecimento digital estão utilizando ferramentas de colaboração online, e a maioria delas ainda não conhece a segurança. Com tantas informações chegando por diferentes canais, pode ser difícil até mesmo para os usuários mais proficientes definir se os dados são de uma fonte legítima.

É por isso que os cibercriminosos têm aproveitado o medo e a desinformação em torno da pandemia. Links maliciosos embutidos em coisas como e-mails falsos do CDC estão circulando. Eles exploram preocupações relacionadas à pandemia, deturpando-se com layouts e logotipos muito convincentes para induzir os destinatários a permitir que os golpistas entrem em seus computadores.

Em 2021, os grupos de hackers estão se tornando ainda mais sofisticados e evasivos em suas táticas. A criptomoeda é um formato popular para resgates. Os recursos de rastreamento de criptografia são relativamente novos e é muito mais difícil capturar cibercriminosos. Os dados privados tornam-se uma mercadoria cada vez mais valiosa.

PLEASE_READ_ME

Um dos ataques mais indescritíveis e perigosos do ano passado, agora conhecido como Please_READ_ME, mudou a maneira como pensamos sobre a escala e os recursos da tecnologia de ransomware. A maioria dos ataques de ransomware visa entidades específicas que têm muito a perder. Esse tipo de ataque direcionado geralmente é bem planejado e executado sem problemas, forçando as vítimas a pagar muito dinheiro para impedir que dados privados sejam leiloados.

O ataque POR FAVOR_READ_ME, por outro lado, foi uma exploração mais oportunista. Ele se concentrou em visar servidores MySQL com credenciais fracas. Embora eles ganhassem menos dinheiro por vítima, uma infinidade de máquinas e bancos de dados MySQL foram invadidos com scripts automatizados. Os ataques nem usaram malware (apenas um script).

Até o final de 2020, havia um total de 250.000 bancos de dados roubados nesses ataques e vendidos na dark web. As vítimas foram solicitadas a pagar 0,08 BTC (a moeda Bitcoin) para restaurar seus bancos de dados, somando quase US$ 4.350 na taxa de câmbio atual do Bitcoin.

Este ataque sem precedentes colocou os usuários do MySQL no limite. Aprendemos que ninguém está seguro e devemos garantir que as credenciais estejam seguras.

Protegendo bancos de dados MySQL

À luz do sucesso impressionante de Please_READ_ME e outros ataques de ransomware baseados em credenciais fracas, os ataques SQL são uma das formas mais comuns de ataques cibernéticos. É hora de garantir que seus bancos de dados estejam protegidos contra extorsão.

Aqui estão algumas etapas que você pode seguir para fortalecer a segurança de suas credenciais e bancos de dados:

Implantar um gerenciador de senhas

Muitas ferramentas de gerenciamento de segurança podem ajudar no monitoramento automatizado do banco de dados e dos protocolos de segurança. Claro, todo usuário deve criar uma senha única, mas isso não é suficiente. Use o sistema de gerenciamento de senhas que exigirá a alteração de todas as senhas regularmente.

Por exemplo, implemente os requisitos de senha, como o número de dígitos, a presença de caracteres especiais, etc. Em seguida, exija a atualização dessa senha a cada 60 dias para uma nova senha que não tenha sido usada no passado. Isso pode ajudar a manter os usuários do banco de dados responsáveis e complicar as tarefas até mesmo para cibercriminosos experientes.

Use o Princípio do Mínimo Privilégio

O princípio do privilégio mínimo significa que você só deve dar aos usuários acesso aos arquivos que eles precisam para completar as tarefas que lhes são exigidas. Em outras palavras, nem todo funcionário precisa de acesso total a todos os bancos de dados que você gerencia. Use a administração do SQL Server para controlar quem tem acesso a quê.

Muitas ferramentas gerenciam a administração do banco de dados. Você não precisa fazer o esforço meticuloso de acompanhar nomes de usuário, senhas, permissões e atribuições por conta própria. Ao bloquear certas partes do banco de dados, você não apenas torna um ataque menos prejudicial, mas também facilita o rastreamento e a identificação da vulnerabilidade se a violação ocorrer.

Incorpore modelos de segurança de confiança zero

Um modelo de confiança zero assume que nenhuma identidade pode ser confiável. Portanto, todos os usuários exigem autenticação antes de obter acesso aos dados e outros recursos. Além de não confiar em usuários humanos, é crucial manter as máquinas nos mesmos padrões de confiança zero.

A tecnologia de automação é um investimento fantástico para empresas de todos os tipos para aumentar a eficiência, mas confiar nas identidades das máquinas pode representar sérios problemas. Usar um programa de monitoramento em tempo real e acompanhar as identidades dos usuários e seus acessos e privilégios associados são essenciais para manter uma política de confiança zero eficaz.

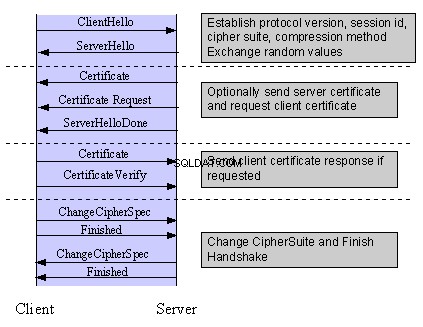

Criptografia SSL e TLS

Os certificados Secure Sockets Layer (SSL) são um bom ponto de partida quando se trata de criptografar dados da empresa. É aconselhável especificar sua configuração de SSL para cada usuário.

Seu banco de dados deve ser criptografado, mas também é importante criptografar a rede e garantir que terceiros com acesso também usem protocolos de criptografia. Lembre-se de que você é tão seguro quanto seu elo mais fraco.

Verifique se você tem SSL ou seu sucessor, Transport Layer Security (TLS), ativado. Pergunte aos seus provedores terceirizados sobre os protocolos de criptografia que eles também têm.

Remover usuários anônimos

Ao executar as etapas acima para aumentar a segurança da autenticação, você também deve excluir todos os usuários anônimos ou usuários sem senhas. Isso garantirá que não haja portas abertas para a entrada de hackers. É muito fácil para um cibercriminoso fazer login em seus servidores MySQL se você não precisar de uma senha.

Os cibercriminosos que executam ataques SQL estão cientes de todas as vulnerabilidades em hardware e software e, especialmente, problemas de segurança na nuvem. É como eles ganham a vida. Uma conta anônima pode facilmente permitir acesso direto a arquivos confidenciais e outros dados.

Ativar registro de auditoria

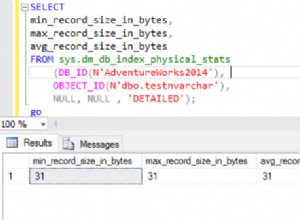

Por último, mas não menos importante, verifique se o log auditado está ativado. O registro de auditoria acompanha a hora, a data e a localização dos logins, bem como certas atividades do usuário. Você pode classificar seus dados SQL para saber o que são informações confidenciais.

Esse tipo de gerenciamento de dados se torna crítico quando você sofre uma violação de dados ou qualquer tipo de ataque cibernético. Então você pode ver quando e como o invasor acessou seu servidor e quais dados foram afetados. Também é uma boa ideia ter esse log continuamente monitorado.

Embora a automação seja a chave para a eficiência desse processo, também é aconselhável ter uma pessoa auditando os logs e o software para garantir que nada passe despercebido.

Proteja-se hoje

A digitalização da economia criou um terreno fértil para os cibercriminosos encontrarem maneiras novas e mais prejudiciais de explorar pessoas e empresas. Em 2020, o custo dos resgates cibernéticos aumentou 336%, e esse número está aumentando a cada dia. A inovação contínua em tecnologia inevitavelmente levará à inovação na exploração e também no roubo de dados.

Sempre haverá criminosos a serem observados, não importa o tamanho do seu negócio ou a quantidade de dados ou dinheiro que você possui. Ataques automatizados de ransomware e outros ataques cibernéticos funcionam melhor quando uma ampla rede é lançada. Isso significa que, para os golpistas, nem sempre se trata de realizar o maior assalto. Como aprendemos com as tendências de ransomware dos últimos anos, uma série de ataques sorrateiros que fecham silenciosamente pequenas empresas ou organizações cívicas se acumulam ao longo do tempo. Mesmo quando a pandemia se torna uma memória ruim, os golpistas encontrarão outras maneiras de enganar os vulneráveis para baixar arquivos maliciosos.

Na vida cotidiana, tomamos certas precauções para nos proteger do crime. Nossa atividade na internet não deve ser diferente. As tendências indicam que podemos esperar um aumento contínuo nas tentativas e sucessos de ataques de ransomware no futuro. Manter-se vigilante no monitoramento de seus protocolos de segurança e colocar em prática essas dicas reduzirá muito suas chances de ser vítima de ataques prejudiciais.

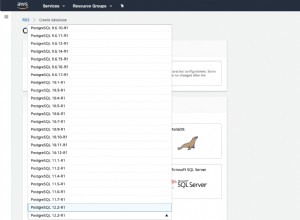

Além de implementar essas diretrizes, existem muitas ferramentas disponíveis para auxiliá-lo no gerenciamento do banco de dados MySQL. Use a automação a seu favor para se manter seguro e manter um equilíbrio entre segurança e usabilidade.